Innehållsförteckning:

- Steg 1: INSTALLERA KALI LINUX

- Steg 2:

- Steg 3:

- Steg 4:

- Steg 5:

- Steg 6:

- Steg 7:

- Steg 8:

- Steg 9:

- Steg 10:

- Steg 11:

- Steg 12:

- Steg 13:

- Steg 14:

- Steg 15:

- Steg 16:

- Steg 17:

- Steg 18:

- Steg 19:

- Steg 20:

- Steg 21:

- Steg 22:

- Steg 23:

- Steg 24:

- Steg 25:

- Steg 26:

- Steg 27:

- Steg 28:

- Steg 29:

- Steg 30: STARTA HACKING !!!!!!!!

- Steg 31:

- Steg 32:

- Steg 33:

- Steg 34:

- Steg 35:

- Steg 36:

- Steg 37:

- Steg 38:

- Steg 39:

- Steg 40:

- Steg 41:

- Steg 42:

- Steg 43:

- Steg 44:

- Författare John Day day@howwhatproduce.com.

- Public 2024-01-30 12:38.

- Senast ändrad 2025-06-01 06:10.

Kali Linux kan användas för många saker, men det är förmodligen mest känt för sin förmåga till penetrationstest, eller "hacka", WPA- och WPA2 -nätverk. Det finns hundratals Windows -program som hävdar att de kan hacka WPA; fatta dem inte! De är bara bedrägerier, som används av professionella hackare, för att locka nybörjare eller wannabe hackare att bli hackade själva. Det finns bara ett sätt att hackare kommer in i ditt nätverk, och det är med ett Linux-baserat operativsystem, ett trådlöst kort som kan övervakas, och aircrack-ng eller liknande. Observera också att även med dessa verktyg är Wi-Fi-sprickor inte för nybörjare. Att spela med det kräver grundläggande kunskap om hur WPA -autentisering fungerar och måttlig bekantskap med Kali Linux och dess verktyg, så alla hackare som får tillgång till ditt nätverk är förmodligen ingen nybörjare.

OBS*ANVÄND DETTA MED TILLÄMPNING AV ANDRA WIFI I DET DU TESTAR DENNA TESt

ANVÄND DET PÅ DIN EGEN RISK !!

Steg 1: INSTALLERA KALI LINUX

Först måste vi ladda ner Kali från https://kali.org/downloads/. Om du har en 64-bitars dator (som jag), kommer du förmodligen att vilja ha 64-bitarsversionen av Kali av prestandaskäl. Utöka rullgardinsmenyn för att hitta den version du behöver. Välj ENDAST 64-bitarsversionen om du har en 64-bitars dator.

Steg 2:

Om du inte har ett torrentprogram klickar du på "ISO" bredvid lämplig version av Kali och väljer "Spara" när nedladdningsmeddelandet visas i din webbläsare och sparar det på en plats som är lätt att komma ihåg. Om du har ett torrentprogram, då rekommenderar jag starkt att du använder alternativet torrent, eftersom det är mycket snabbare. Klicka på "Torrent" bredvid lämplig version av Kali och spara ".torrent" -filen på en plats som är lätt att komma ihåg/öppna. Öppna nu ditt Torrent -program (jag använder uTorrent), klicka på "Lägg till ny torrent", välj ".torrent”-fil och välj lämpliga alternativ för att ladda ner den. Vänta nu tills Kali laddas ner, det kan ta flera timmar, beroende på din internethastighet.

Steg 3:

När Kali har laddat ner öppnar du VMware Player och klickar på Skapa en ny virtuell MASKIN.

Steg 4:

I fönstret som öppnas väljer du Installer -skivavbildningsfil (iso), bläddrar till platsen för och väljer Kali Linux ISO -filen som du just laddade ner.

Steg 5:

I nästa steg väljer du ett namn för den virtuella datorn. Jag kommer att döpa det till Tutorial Kali för denna handledning. Du måste också välja en plats för det, jag rekommenderar att du skapar en mapp som heter "Virtuella datorer" i Mina dokument. Klicka sedan på Nästa.

Steg 6:

Nästa steg måste du välja en maximal storlek för Kali. Jag rekommenderar att du gör minst 30 GB eftersom Kali tenderar att expandera över tiden. När du har angett önskat värde (inte mindre än 20 GB) ändrar du nästa alternativ till Lagra virtuell disk som en enda fil och klickar på Nästa.

Steg 7:

I nästa fönster måste vi anpassa vissa maskinvaruinställningar, så klicka på knappen Anpassa maskinvara ….

Steg 8:

Du kommer nu att presenteras med ett hårdvarufönster. Välj Minne i den vänstra rutan i fönstret och skjut skjutreglaget till höger till minst 512 MB*. Eftersom jag har 8 GB RAM -minne på min dator kommer jag att lägga det på 2 GB (2000 Mb). *Observera att du bör ge en virtuell maskin högst hälften av RAM -minnet installerat på din dator. Om din dator har 4 GB RAM -minne är det max du vill skjuta den till 2 GB. Om din dator har 8 GB kan du gå till max 4 GB osv

Markera nu Processorer i den vänstra rutan. Detta alternativ beror verkligen på din dator, om du har flera processorer kan du välja två eller flera. Om du har en vanlig dator, med två eller färre, föreslår jag att du låter detta nummer vara ett.

Klicka vidare på Network Adapter i den vänstra rutan. På höger sida, flytta pricken till alternativet Bridged (överst). Klicka nu på knappen Konfigurera adaptrar.

I det lilla fönstret som dyker upp, avmarkera alla rutor förutom det bredvid ditt vanliga nätverkskort och tryck OK.

Du kan nu klicka på Stäng längst ner i maskinvarufönstret och klicka sedan på Slutför i guiden

Steg 9:

När du klickar på Slutför stängs fönstret och den nya virtuella datafilen läggs till i VM -biblioteket. Nu är det bara att starta Kali och installera det! För att göra detta, markera namnet på den nyskapade virtuella maskinen genom att klicka på den och klicka på Spela virtuell maskin i den högra rutan

Steg 10:

På startmenyn, använd piltangenterna för att rulla ner till Grafisk installation och tryck enter.

Steg 11:

Nästa skärm kommer att be dig att välja önskat språk, du kan använda musen för att välja detta och klicka sedan på Fortsätt.

Steg 12:

Välj nästa plats på nästa skärm och tryck på Fortsätt.

Det kommer nu att be dig om din vanliga nyckelkarta. Om du använder det vanliga amerikanska engelska tangentbordet klickar du bara på Fortsätt.

Steg 13:

Vänta tills Kali har upptäckt maskinvaran på din dator. Under detta kan du få denna skärm:

Steg 14:

Klicka bara på Fortsätt och välj Konfigurera inte nätverket just nu på nästa skärm.

Steg 15:

Du kommer nu att bli ombedd att ange ett värdnamn, som är ungefär som ett datornamn. Du kan ange vad du vill, eller så kan du bara lämna det som kali. När du är klar trycker du på Fortsätt.

Steg 16:

Kali kommer nu att be dig att ange ett lösenord för rotkontot (huvud). Se till att du enkelt kommer ihåg det här lösenordet. Om du glömmer det måste du installera om Kali. Tryck på Fortsätt när du har angett och angett det valda lösenordet igen.

Steg 17:

Nästa steg kommer att be dig om din tidszon, välj den och klicka på Fortsätt.

Steg 18:

Vänta tills Kali upptäcker diskpartitionerna. När du får nästa steg väljer du Guidad - använd hela disken. (detta är vanligtvis det översta alternativet) och klicka sedan på Fortsätt.

Steg 19:

Installationsprogrammet kommer nu att bekräfta att du vill använda den här partitionen. Hit Fortsätt

En fråga till om partitionen kommer att dyka upp. Välj alternativet som säger Alla filer i en partition och tryck på Fortsätt.

Steg 20:

Bekräfta att du vill göra dessa ändringar genom att välja Slutför partitionering och skriva ändringar på hårddisken. Tryck sedan på Fortsätt.

Steg 21:

Sista frågan! Bekräfta att du verkligen vill göra dessa ändringar genom att flytta pricken till Ja och klicka på Fortsätt.

Steg 22:

Okej, Kali har installerat klart och nu får du ett fönster som frågar dig om en nätverksspegel. Du kan bara välja Nej och klicka på Fortsätt.

Steg 23:

Efter några minuter frågar installationsprogrammet dig om du vill installera GRUB boot loader. Klicka på Ja och fortsätt.

Steg 24:

När det har startat om och du visas med "inloggningsskärmen" klickar du på "Annat …

Steg 25:

Skriv in användarnamnrot i rutan och tryck på Enter eller klicka på "Logga in"

Steg 26:

På nästa skärm skriver du lösenordet som du skapade tidigare och trycker på Retur eller klickar på "Logga in" igen.

Steg 27:

Om du skriver lösenordet/användarnamnet fel får du det här meddelandet

Steg 28:

Försök igen och kom ihåg att använda lösenordet som du skapade tidigare.

Steg 29:

DU HAR NU INSTALLERAT KALI LINUX WOW:):):):).

Steg 30: STARTA HACKING !!!!!!!!

Starta Kali Linux och logga in, helst som root.

Steg 31:

Anslut din injektionskompatibla trådlösa adapter (om inte datorkortet stöder det). Om du använder Kali i VMware kan du behöva ansluta kortet via ikonen i enhetsmenyn.

Steg 32:

Koppla från alla trådlösa nätverk, öppna en terminal och skriv airmon-ng

Detta kommer att lista alla trådlösa kort som stöder bildskärmsläge (inte injektion). Om inga kort finns listade, försök att koppla bort och återansluta kortet och kontrollera att det stöder övervakningsläge. Du kan kontrollera om kortet stöder övervakningsläge genom att skriva ifconfig i en annan terminal, om kortet finns med i ifconfig men inte visas i airmon-ng, då stöder inte kortet det. Du kan se här att mitt kort stöder bildskärmsläge och att det är listat som wlan0.

Steg 33:

Skriv airmon-ng start följt av gränssnittet för ditt trådlösa kort. mitt är wlan0, så mitt kommando skulle vara: airmon-ng start wlan0

Meddelandet "(övervakningsläge aktiverat)" betyder att kortet har satts i övervakningsläge. Notera namnet på det nya bildskärmsgränssnittet, mon0.

EDIT: Ett fel som nyligen upptäcktes i Kali Linux gör att airmon-ng ställer in kanalen som ett fast "-1" när du först aktiverar mon0. Om du får det här felet eller helt enkelt inte vill ta chansen, följ dessa steg efter att ha aktiverat mon0: Skriv: ifconfig [gränssnitt för trådlöst kort] ner och tryck på Enter. Ersätt [gränssnitt för trådlöst kort] med namnet på gränssnittet som du aktiverade mon0 på; antagligen kallad wlan0. Detta inaktiverar det trådlösa kortet från att ansluta till internet, så att det kan fokusera på bildskärmsläge istället. När du har inaktiverat mon0 (slutfört det trådlösa avsnittet i självstudien) måste du aktivera wlan0 (eller namnet på det trådlösa gränssnittet) genom att skriva: ifconfig [gränssnitt för trådlöst kort] och trycka på Enter.

Steg 34:

Skriv airodump-ng följt av namnet på det nya bildskärmsgränssnittet, som förmodligen är mon0

Om du får ett "fast kanal -1" -fel, se redigeringen ovan.

Steg 35:

Airodump kommer nu att lista alla trådlösa nätverk i ditt område och mycket användbar information om dem. Leta reda på ditt nätverk eller det nätverk som du har behörighet till penetrationstest. När du har upptäckt ditt nätverk på den ständigt befolkade listan trycker du på Ctrl + C på tangentbordet för att stoppa processen. Notera kanalen för ditt målnätverk.

Steg 36:

Kopiera BSSID för målnätverket

Skriv nu det här kommandot: airodump -ng -c [channel] --bssid [bssid] -w/root/Desktop/[monitor interface] Ersätt [channel] med kanalen i ditt målnätverk. Klistra in nätverks-BSSID där [bssid] är och ersätt [bildskärmsgränssnitt] med namnet på ditt skärmaktiverade gränssnitt, (mon0).

Ett komplett kommando ska se ut så här: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

Tryck nu på enter.

Steg 37:

Airodump övervakar nu endast målnätverket, så att vi kan fånga mer specifik information om det. Vad vi verkligen gör nu väntar på att en enhet ska ansluta eller återansluta till nätverket, vilket tvingar routern att skicka ut den fyrvägs handskakning som vi måste fånga för att knäcka lösenordet. Fyra filer ska också dyka upp på skrivbordet, det är här handskakningen kommer att sparas när den tas, så ta inte bort dem! Men vi kommer inte riktigt att vänta på att en enhet ska anslutas, nej, det är inte vad otåliga hackare gör. Vi kommer faktiskt att använda ett annat coolt verktyg som tillhör airrack-sviten airplay-ng, för att påskynda processen. Istället för att vänta på att en enhet ska ansluta använder hackare det här verktyget för att tvinga en enhet att återansluta genom att skicka deauthentication (deauth) -paket till enheten, vilket får den att tro att den måste ansluta till routern igen. Naturligtvis, för att det här verktyget ska fungera måste det vara någon annan ansluten till nätverket först, så titta på airodump-ng och vänta på att en klient ska dyka upp. Det kan ta lång tid, eller det kan bara ta en sekund innan den första visas. Om ingen dyker upp efter en lång väntan kan nätverket vara tomt just nu, eller så är du långt borta från nätverket.

Du kan se på den här bilden att en klient har dykt upp i vårt nätverk, så att vi kan börja nästa steg.

Steg 38:

låt airodump-ng vara igång och öppna en andra terminal. I den här terminalen skriver du det här kommandot: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 -0 är en genväg för deauth-läget och 2 är antalet deauth-paket som ska skickas. -a indikerar åtkomstpunkten (routern) s bssid, ersätt [router bssid] med BSSID för målnätverket, vilket i mitt fall är 00:14: BF: E0: E8: D5. -c indikerar klienterna BSSID, noterat i föregående bild. Ersätt [klient bssid] med BSSID för den anslutna klienten, detta kommer att listas under "STATION". Och naturligtvis betyder mon0 bara skärmgränssnittet, ändra det om ditt är annorlunda. Mitt kompletta kommando ser ut så här: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Steg 39:

När du trycker på Enter ser du aireplay-ng skicka paketen, och inom några ögonblick bör du se detta meddelande visas på airodump-ng-skärmen!

Steg 40:

Det betyder att handskakningen har fångats, lösenordet ligger i hackarens händer, i någon eller annan form. Du kan stänga airplay-ng-terminalen och trycka på Ctrl + C på airodump-ng-terminalen för att sluta övervaka nätverket, men stäng inte det ännu, bara om du behöver lite information senare.

Steg 41:

Detta avslutar den externa delen av denna handledning. Från och med nu är processen helt mellan din dator och de fyra filerna på skrivbordet. Egentligen är det.cap, det är viktigt. Öppna en ny terminal och skriv in det här kommandot: aircrack -ng -a2 -b [router bssid] -w [sökväg till ordlista] /root/Desktop/*.cap -a är metoden aircrack kommer att använda för att knäcka handslaget, 2 = WPA -metod. -b står för bssid, ersätt [router bssid] med BSSID för målroutern, min är 00:14: BF: E0: E8: D5. -w står för ordlista, ersätt [sökväg till ordlista] med sökvägen till en ordlista som du har laddat ner. Jag har en ordlista som heter "wpa.txt" i rotmappen. /root/Desktop/*.cap är sökvägen till.cap -filen som innehåller lösenordet, * betyder jokertecken i Linux, och eftersom jag antar att det inte finns några andra.cap -filer på skrivbordet borde det fungera bra så är det. Mitt kompletta kommando ser ut så här: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Tryck nu på Enter

Steg 42:

Aircrack-ng kommer nu att starta processen för att spricka lösenordet. Det kommer dock bara att spricka om lösenordet råkar finnas i ordlistan som du har valt. Ibland är det inte det. Om så är fallet kan du självklart gratulera ägaren till att vara "ogenomtränglig" först efter att du har provat varje ordlista som en hackare kan använda eller göra! Det kan ta lång tid att knäcka lösenordet beroende på ordlistans storlek. Min gick väldigt snabbt.

Steg 43:

Lösenfrasen till vårt testnätverk var "inte säker", och du kan se här att aircrack hittade det. Om du hittar lösenordet utan en anständig kamp, byt sedan ditt lösenord, om det är ditt nätverk. Om du testar penetration för någon, berätta för dem att byta lösenord så snart som möjligt.

Steg 44:

Om du vill hoppa över alla dessa steg och vill hacka med ett klick! Ladda ner mitt AutoWifiPassRetriever -verktyg härifrån - geekofrandom.blogspot.com

Rekommenderad:

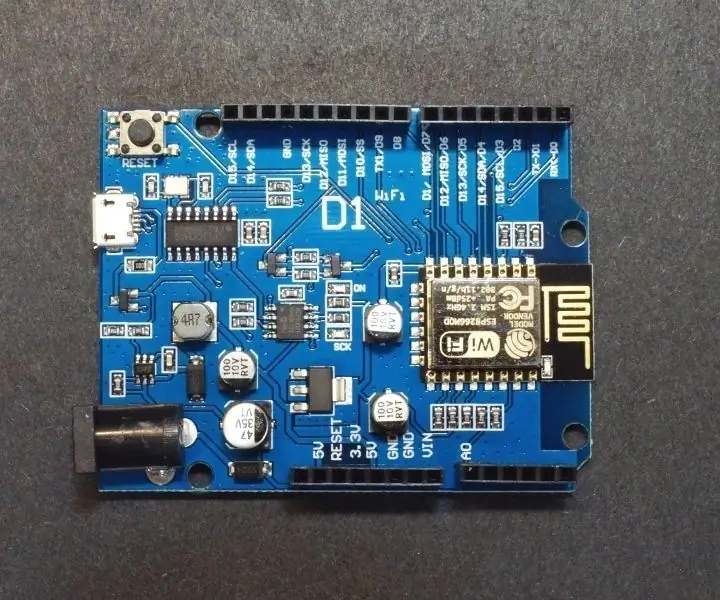

Ta och skicka bilder med ESP32-Cam med ESP8266 WeMos D1 R1 Wifi-processor med Uno: 7 steg

Ta och skicka bilder med ESP32-Cam med ESP8266 WeMos D1 R1 Wifi-processor med Uno: Ta bild med ESP32-Cam (OV2640) med ESP8266 WeMos D1 R1 WiFI-processor med Uno och skicka den till e-post, spara till Google Drive och skicka den till Whatsapp med Twilio.Krav: ESP8266 WeMos D1 R1 WiFI -processor med Uno (https: // protosupplies

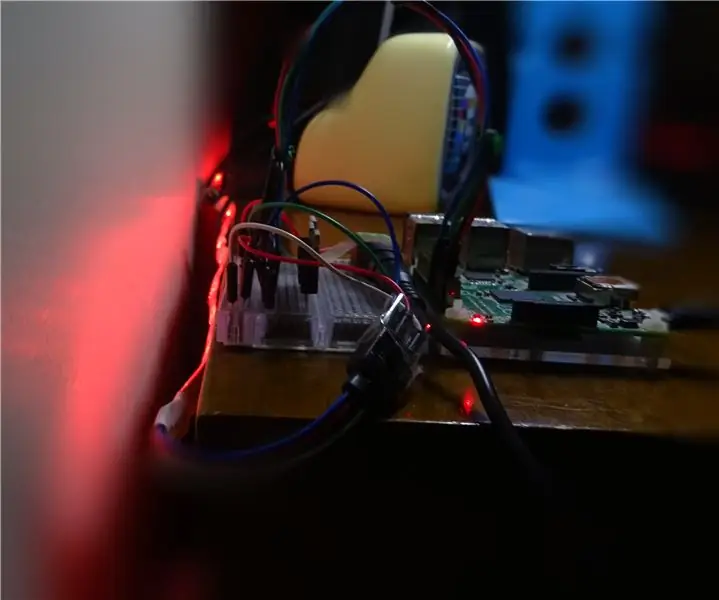

Wifi -kontrollerad 12v LED -remsa med Raspberry Pi med Tasker, Ifttt -integration: 15 steg (med bilder)

Wifi -kontrollerad 12v Led Strip med Raspberry Pi Med Tasker, Ifttt Integration .: I det här projektet kommer jag att visa dig hur du styr en enkel 12v analog led strip över wifi med en hallon pi. För detta projekt behöver du: 1x Raspberry Pi (I använder en Raspberry Pi 1 Model B+) 1x RGB 12v Le

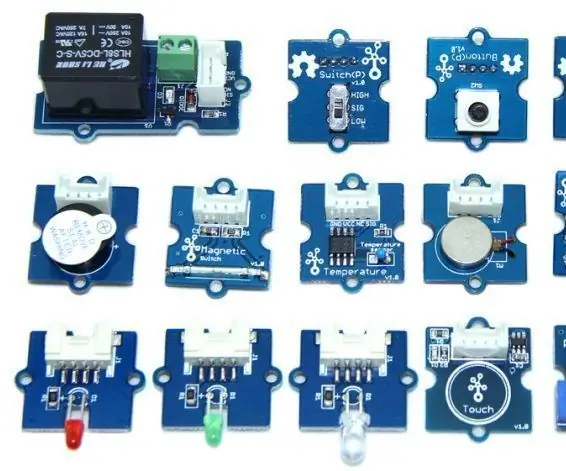

8 Reläkontroll med NodeMCU och IR -mottagare med WiFi och IR -fjärrkontroll och Android -app: 5 steg (med bilder)

8 Reläkontroll med NodeMCU och IR -mottagare med WiFi och IR -fjärrkontroll och Android -app: Styrning av 8 reläväxlar med nodemcu och IR -mottagare via wifi och IR -fjärrkontroll och Android -app. Fjärrkontrollen fungerar oberoende av wifi -anslutning. HÄR ÄR EN UPPDATERAD VERSIONKLICK HÄR

Utveckling av applikationer med GPIO -pins på DragonBoard 410c med Android- och Linux -operativsystem: 6 steg

Utveckling av applikationer med GPIO-stift på DragonBoard 410c med Android- och Linux-operativsystem: Syftet med denna handledning är att visa information som behövs för att utveckla applikationer med GPIO-stiftet på DragonBoard 410c låghastighetsutvidgning. Denna handledning presenterar information för att utveckla applikationer med GPIO -stiften med SYS på Andr

Blinkar en Meraki / Accton / Fonero med OpenWRT med Linux: 3 steg

Blinkar en Meraki / Accton / Fonero med OpenWRT med Linux: Denna instruktion visar hur du flashar din Meraki / Accton / Fonero -maskinvara med OpenWRT Linux med en Linux -dator. Författarens webbplats: http://ruckman.net