Innehållsförteckning:

- Författare John Day day@howwhatproduce.com.

- Public 2024-01-30 12:44.

- Senast ändrad 2025-01-23 15:11.

Åtkomstkontroll är mekanismen inom områdena fysisk säkerhet och informationssäkerhet, för att begränsa anonym tillgång/inträde till resurser i en organisation eller ett geografiskt område. Handlingen att komma åt kan innebära att man konsumerar, går in eller använder. Behörighet att komma åt en resurs kallas auktorisering.

Fysisk säkerhet

Geografisk åtkomstkontroll kan upprätthållas av personal (t.ex. gränsbevakning, studsare, biljettkontroll) eller med en anordning som en svängstång (baffelport). En åtkomstkontroll i strikt bemärkelse (fysiskt kontrollerande åtkomst själv) är ett system för att kontrollera auktoriserad närvaro, se t.ex. Biljettkontrollant (transport). Ett annat exempel är utgångskontroll, t.ex. i en butik (kassan) eller ett land. [citat behövs]. Begreppet tillträdeskontroll avser praxis att begränsa entrén till en fastighet, en byggnad eller ett rum till behöriga personer.

Informationssäkerhet

Elektronisk åtkomstkontroll använder datorer för att lösa begränsningarna för mekaniska lås och nycklar. Ett brett spektrum av referenser kan användas för att ersätta mekaniska nycklar. Det elektroniska åtkomstkontrollsystemet ger åtkomst baserat på den legitimation som presenteras. När åtkomst beviljas låses dörren upp för en förutbestämd tid och transaktionen registreras. När åtkomst nekas förblir dörren låst och åtkomstförsöket registreras. Systemet övervakar också dörren och larmet om dörren tvingas öppna eller hållas öppen för länge efter att den låsts upp.

Operationer i åtkomstkontroll

När en legitimation presenteras för en läsare (enhet) skickar läsaren uppgifterna, vanligtvis ett nummer, till en kontrollpanel, en mycket tillförlitlig processor. Kontrollpanelen jämför referensnumret med en åtkomstkontrollista, beviljar eller avslår den presenterade begäran och skickar en transaktionslogg till en databas. När åtkomst nekas baserat på åtkomstkontrollistan förblir dörren låst. Om det finns en överensstämmelse mellan autentiseringsuppgifterna och åtkomstkontrollistan, styr kontrollpanelen ett relä som i sin tur låser upp dörren. Kontrollpanelen ignorerar också en dörröppen signal för att förhindra ett larm. Ofta ger läsaren feedback, till exempel en blinkande röd lysdiod för nekad åtkomst och en blinkande grön lysdiod för beviljad åtkomst.

Faktorer för autentisering av information:

- något användaren vet, t.ex. ett lösenord, lösenord eller PIN-kod

- något användaren har, till exempel smartkort eller en nyckelring

- något användaren är, till exempel fingeravtryck, verifierad genom biometrisk mätning.

Legitimation

En legitimation är ett fysiskt/påtagligt objekt, en kunskap eller en aspekt av en persons fysiska varelse, som möjliggör en individuell tillgång till en given fysisk anläggning eller datorbaserat informationssystem. Normalt kan referenser vara något en person vet (t.ex. ett nummer eller en PIN-kod), något de har (t.ex. ett åtkomstmärke), något de är (t.ex. en biometrisk funktion) eller en kombination av dessa objekt. Detta kallas multifaktorautentisering. Den typiska referensen är ett åtkomstkort eller nyckelring, och nyare programvara kan också göra användarnas smartphones till åtkomstenheter.

Kortteknik:

Inklusive magnetband, streckkod, Wiegand, 125 kHz närhet, 26-bitars kort-svepning, kontakta smartkort och kontakta mindre smartkort. Det finns också nyckelringar, som är mer kompakta än ID-kort, och fästs på en nyckelring. Biometrisk teknik inkluderar fingeravtryck, ansiktsigenkänning, irisigenkänning, näthinneskanning, röst och handgeometri. Den inbyggda biometriska tekniken som finns på nyare smartphones kan också användas som referens i samband med åtkomstprogramvara som körs på mobila enheter. Förutom äldre mer traditionella kortåtkomsttekniker har nyare teknik som Near Field Communication (NFC) och Bluetooth Low Energy (BLE) också potential att kommunicera användaruppgifter till läsare för system- eller byggåtkomst.

Komponenter: Olika komponenter i styrsystemet är:-

- En åtkomstkontrollpunkt kan vara en dörr, vändkors, parkeringsgrind, hiss eller annan fysisk barriär, där beviljande av åtkomst kan styras elektroniskt.

- Vanligtvis är åtkomstpunkten en dörr.

- En elektronisk passerkontrolldörr kan innehålla flera element. På sin mest grundläggande, det finns ett fristående elektrisk lås. Låset låses upp av en operatör med en omkopplare.

- För att automatisera detta ersätts operatörens intervention av en läsare. Läsaren kan vara en knappsats där en kod anges, det kan vara en kortläsare eller en biometrisk läsare.

Topologi:

Den dominerande topologin omkring 2009 är nav och talade med en kontrollpanel som navet, och läsarna som ekrarna. Sök- och kontrollfunktionerna sker från kontrollpanelen. Ekrarna kommunicerar genom en seriell anslutning; vanligtvis RS-485. Vissa tillverkare driver beslutsfattandet till kanten genom att placera en kontroller vid dörren. Kontrollerna är IP-aktiverade och ansluter till en värd och databas med standardnätverk.

Typer av RDID -läsare:

- Grundläggande (icke-intelligenta) läsare: läs helt enkelt kortnummer eller PIN-kod och vidarebefordra det till en kontrollpanel. Vid biometrisk identifiering matar sådana läsare ut användarens ID -nummer. Vanligtvis används Wiegand-protokollet för att överföra data till kontrollpanelen, men andra alternativ som RS-232, RS-485 och Klocka/data är inte ovanliga. Detta är den mest populära typen av åtkomstkontrollläsare. Exempel på sådana läsare är RF Tiny by RFLOGICS, ProxPoint by HID och P300 av Farpointe Data.

- Halvintelligenta läsare: har alla ingångar och utgångar som behövs för att styra dörrhårdvara (lås, dörrkontakt, utgångsknapp), men fatta inga åtkomstbeslut. När en användare presenterar ett kort eller anger en PIN -kod skickar läsaren information till huvudkontrollen och väntar på svaret. Om anslutningen till huvudkontrollen avbryts, slutar sådana läsare att fungera eller fungerar i ett försämrat läge. Vanligtvis är halvintelligenta läsare anslutna till en kontrollpanel via en RS-485-buss. Exempel på sådana läsare är InfoProx Lite IPL200 av CEM Systems och AP-510 av Apollo.

- Intelligenta läsare: har alla ingångar och utgångar som krävs för att styra dörrhårdvara; de har också minne och processorkraft som krävs för att fatta åtkomstbeslut oberoende. Precis som halvintelligenta läsare är de anslutna till en kontrollpanel via en RS-485-buss. Kontrollpanelen skickar konfigurationsuppdateringar och hämtar händelser från läsarna. Exempel på sådana läsare kan vara InfoProx IPO200 av CEM Systems och AP-500 av Apollo. Det finns också en ny generation intelligenta läsare som kallas "IP -läsare". System med IP -läsare har vanligtvis inte traditionella kontrollpaneler, och läsare kommunicerar direkt till en dator som fungerar som en värd.

Säkerhetsrisker:

Den vanligaste säkerhetsrisken för intrång genom ett åtkomstkontrollsystem är att helt enkelt följa en legitim användare genom en dörr, och detta kallas "tailgating". Ofta kommer den legitima användaren att hålla dörren för inkräktaren. Denna risk kan minimeras genom utbildning av säkerhetsmedvetenhet för användarpopulationen.

Huvudkategorier av åtkomstkontroll är:

- Obligatorisk åtkomstkontroll

- Diskretionär åtkomstkontroll

- Rollbaserad åtkomstkontroll

- Regelbaserad åtkomstkontroll.

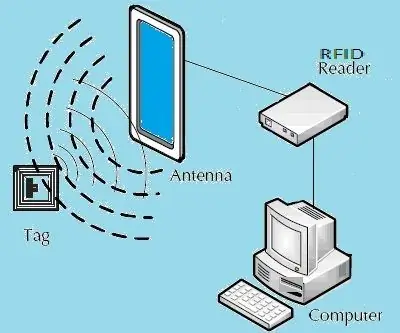

Steg 1: RFID -teknik

Def: Radiofrekvensidentifiering (RFID) är den trådlösa användningen av elektromagnetiska fält för överföring av data i syfte att automatiskt identifiera och spåra taggar kopplade till objekt. Etiketterna innehåller elektroniskt lagrad information.

RFID är en teknik som innehåller användning av elektromagnetisk eller elektrostatisk koppling i radiofrekvens (RF) delen av det elektromagnetiska spektrumet för att identifiera ett objekt, djur eller person på ett unikt sätt.

En radiofrekvensidentifieringsläsare (RFID -läsare) är en enhet som används för att samla information från en RFID -tagg, som används för att spåra enskilda objekt. Radiovågor används för att överföra data från taggen till en läsare.

Tillämpningar av RFID:

- Djurspårningstaggar som sätts in under huden kan vara risstora.

- Etiketter kan vara skruvformade för att identifiera träd eller träföremål.

- Kreditkort format för användning i åtkomstapplikationer.

- De stöldskyddande taggarna i hårdplast som fästs på varor i butiker är också RFID-taggar.

- Kraftfulla 120 x 100 x 50 millimeter rektangulära transpondrar används för att spåra fraktcontainrar eller tunga maskiner, lastbilar och järnvägsvagnar.

- I säkra laboratorier, företagsingångar och offentliga byggnader måste åtkomsträttigheter kontrolleras.

Signal:

Signalen är nödvändig för att väcka eller aktivera taggen och överförs via antennen. Själva signalen är en energiform som kan användas för att driva taggen. Transpondern är den del av RFID -taggen som omvandlar den radiofrekvensen till användbar ström, samt skickar och tar emot meddelanden. RFID -applikationer för personalåtkomst använder vanligtvis lågfrekventa, 135 KHz, system för märkningsdetektering.

Krav för RFID:

- En läsare som är ansluten till (eller integrerad med)

- En antenn som sänder ut en radiosignal

- En tagg (eller transponder) som returnerar signalen med information tillagd.

RFID-läsaren är vanligtvis ansluten till ett dator/tredjepartssystem som accepterar (och lagrar) RFID-relaterade händelser och använder dessa händelser för att utlösa åtgärder. Inom säkerhetsindustrin kan det systemet vara ett byggkontrollsystem, i parkeringsbranschen är det troligtvis ett parkeringshanterings- eller fordonskontrollsystem. I bibliotek kan det vara ett bibliotekshanteringssystem.

Vanliga problem med RFID:

- Kollision mellan läsare:

- Tag kollision.

Läsarkollision uppstår när signalerna från två eller flera läsare överlappar varandra. Taggen kan inte svara på samtidiga frågor. System måste installeras noggrant för att undvika detta problem. System måste installeras noggrant för att undvika detta problem. många system använder ett antikollisionsprotokoll (singulationsprotokoll). Antikollisionsprotokoll gör att taggarna kan turas om att överföra till en läsare.

Tagkollision uppstår när många taggar finns i ett litet område; men eftersom lästiden är mycket snabb är det lättare för leverantörer att utveckla system som säkerställer att taggar svarar en i taget.

Steg 2: SPI med kretsdiagram

Atmega328 har inbyggt SPI som används för att kommunicera med SPI -aktiverade enheter som ADC, EEPROM etc.

SPI -kommunikation

Serial Peripheral Interface (SPI) är ett bussgränssnittsprotokoll som ursprungligen startades av Motorola Corp. Den använder fyra stift för kommunikation.

- SDI (Serial Data Input)

- SDO (Serial Data Output),

- SCLK (seriell klocka)

- CS (Chip Select)

Den har två stift för dataöverföring som kallas SDI (Serial Data Input) och SDO (Serial Data Output). SCLK -pin (Serial -Clock) används för att synkronisera dataöverföring och Master tillhandahåller denna klocka. CS (Chip Select) stift används av master för att välja slavenhet.

SPI-enheter har 8-bitars skiftregister för att skicka och ta emot data. När master behöver skicka data placerar den data i skiftregister och genererar nödvändig klocka. Närhelst master vill läsa data placerar slaven data i skiftregistret och master genererar den nödvändiga klockan. Observera att SPI är ett fullständigt duplex kommunikationsprotokoll, dvs data om master- och slavskiftregister växlas samtidigt.

ATmega32 har inbyggd SPI -modul. Den kan fungera som master- och slav -SPI -enhet.

SPI -kommunikationsnålar i AVR ATmega är:

- MISO (Master In Slave Out) = Master tar emot data och slaven överför data via denna pin.

- MOSI (Master Out Slave In) = Master överför data och slaven tar emot data via denna pin.

- SCK (Shift Clock) = Master genererar denna klocka för kommunikationen, som används av slavenheten. Endast master kan initiera seriell klocka.

- SS (Slave Select) = Master kan välja slav genom denna pin.

ATmega32 Rgisters som används för att konfigurera SPI -kommunikation:

- SPI -kontrollregister,

- SPI -statusregister och

- SPI -dataregister.

SPCR: SPI Control Register

Bit 7 - (SPIE): SPI Interrupt Aktivera bit

1 = Aktivera SPI -avbrott. 0 = Inaktivera SPI -avbrott. Bit 6 - (SPE): SPI Aktivera bit 1 = Aktivera SPI. 0 = Inaktivera SPI. Bit 5 - (DORD): Dataordningsbit 1 = LSB sänds först. 0 = MSB överförs först. Bit 4 - (MSTR): Master/Slave Välj bit 1 = Master -läge. 0 = Slavläge. Bit 3 - (CPOL): Klockpolaritet Välj bit. 1 = Klockstart från logisk. 0 = Klockstart från logisk nolla. Bit 2 - (CPHA): Klockfas Välj bit. 1 = Dataprov på bakre klockkant. 0 = Dataprov på ledande klockkant. Bit 1: 0 - (SPR1): SPR0 SPI Clock Rate Välj bitar

SPSR: SPI Status Register

Bit 7 - SPIF: SPI -avbrotts flaggbit

Denna flagga ställs in när serieöverföringen är klar. Gör dig också inställd när SS -stiftet körs lågt i masterläge. Det kan generera avbrott när SPIE -bit i SPCR och globalt avbrott är aktiverat. Bit 6 - WCOL: Skriv kollision Flagga bit Denna bit ställs in när SPI -dataregister skriver uppstår under tidigare dataöverföring. Bit 5: 1 - Reserverade bitar Bit 0 - SPI2X: Dubbel SPI -hastighet bit När den är inställd fördubblas SPI -hastigheten (SCK -frekvensen).

SPDR:

Bit 7: 0- SPI-dataregister som används för att överföra data mellan registerfil och SPI-skiftregister.

Skrivning till SPDR initierar dataöverföring.

Masterläge:

Master skriver databyte i SPDR, skriver till SPDR startar dataöverföringen. 8-bitars data börjar skifta ut mot slav och efter den fullständiga byteförskjutningen stannar SPI-klockgeneratorn och SPIF-biten ställs in.

Slavläge:

Slav -SPI -gränssnittet förblir sömn så länge SS -stiftet hålls högt av master. Det aktiveras endast när SS -stiftet körs till lågt och startar begärd data flyttas ut med inkommande SCK -klocka från master. Och ställ in SPIF efter att en byte har ändrats helt.

Steg 3: Kodning och implementeringar

Som kretsschema fungerar det bra. Anslut som diagram.

Koder testas i min dator.

Alla dessa koder extraheras från internet efter lång utforskning.

Det är hektiskt att hitta rätt kod för din modul och naturligtvis..

Jag hade samma problem att ansluta och köra igenom.

Efter två veckors test av många programuppsättningar fann jag att denna uppsättning koder är korrekt.

Arduino Nano 3.0-modul med CH340G USB-Serial-TTL. & driver är (CH341SER.zip) bifogad med detta projekt.

Dessa är en perfekt uppsättning program för att genomföra detta projekt.

"SPI.h" är från Arduinos (mjukvara) standardbibliotek.

"MFRC" -bibliotek ges med verklig Arduino Nano -kodning …

Jag hoppas att du kommer att njuta

Steg 4: Resultat och slutsatser

Resultaten visas i Arduinos Serial-Monitor som kan läsa och skriva seriell data (till-från PC). Även du kan använda Putty/Hyperterminal etc också genom att ställa in boud-rate, start och stop bits.

Programvara som används:

- Arduino 1.0.5-r2

- CH341SER.zip för FTDI (CH340G -chip)

- Kitt/Hyperterminal kan också användas för seriell kommunikation via PC

Hårdvara som används

- MFRC522 -modul+ SmartTag+ nyckelring - från "ebay.in"

- ARduino Nano 3.0 - från "ebay.in"

Rekommenderad:

Otto DIY+ Arduino Bluetooth Robot Lätt att 3D -utskrift: 6 steg (med bilder)

Otto DIY+ Arduino Bluetooth Robot Lätt att 3D -utskrift: Ottos verkliga öppen källkod möjliggör öppen STEAM -utbildning, vi samlar in feedback från olika verkstäder och skolor runt om i världen som redan använder Otto DIY i sitt klassrum och beroende på öppenheten för dessa utbildningsplatser vi eller

Andas lätt ångest med pulsmätare: 18 steg (med bilder)

Andas lätt ångestapparat med pulsmätare: När världen blir upptagen befinner sig alla i en allt mer stressad miljö. Studenter har en ännu högre risk för stress och ångest. Examinationer är särskilt stressiga perioder för studenter och smartklockor med andningsträning

Krets Lär dig NANO: Ett kretskort. Lätt att lära. Oändliga möjligheter.: 12 steg (med bilder)

Krets Lär dig NANO: Ett kretskort. Lätt att lära. Oändliga möjligheter .: Att börja i elektronik- och robotvärlden kan till en början vara ganska skrämmande. Det finns många saker att lära sig i början (kretsdesign, lödning, programmering, val av rätt elektroniska komponenter osv) och när saker går fel

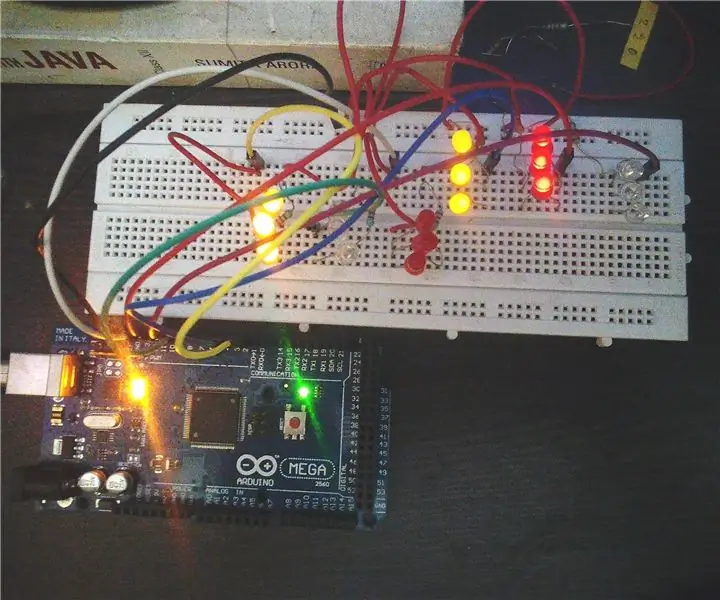

DIY MusiLED, musiksynkroniserade lysdioder med ett klick Windows och Linux-applikation (32-bitars och 64-bitars). Lätt att återskapa, lätt att använda, lätt att porta .: 3 steg

DIY MusiLED, musiksynkroniserade lysdioder med ett klick Windows och Linux-applikation (32-bitars och 64-bitars). Lätt att återskapa, lätt att använda, lätt att porta .: Detta projekt hjälper dig att ansluta 18 lysdioder (6 röda + 6 blå + 6 gula) till ditt Arduino-kort och analysera datorns ljudkortets realtidsignaler och vidarebefordra dem till lysdioderna för att tända dem enligt slageffekterna (Snare, High Hat, Kick)

BILLIGT OCH LÄTT PICAXE ROBOTBOARD MED SERIALKABEL: 12 steg (med bilder)

BILLIGT OCH LÄTT PICAXE ROBOT BOARD MED SERIALKABEL: Här är instruktionerna för hur man bygger ett enkelt, enkelt och billigt PICAXE BOARD för att styra en SUMO ROBOT eller att använda på valfritt antal andra PICAXE 18M2+ projekt