Innehållsförteckning:

- Författare John Day day@howwhatproduce.com.

- Public 2024-01-30 12:47.

- Senast ändrad 2025-01-23 15:11.

Tja, du kanske undrar, vad fan är Truecrypt? Tja, Truecrypt är ett program som låter dig kryptera massor av data, och det är superenkelt att göra. Så följ med. Krypteringsmetoderna inkluderar AES-256, Serpent och Twofish (en kombination av AES- och Serpent-algoritmerna). Om du undrar, är Twofish min personliga favorit. T rue C rypt Gratis programvara med öppen källkod för hårddiskar för Windows Vista/XP, Mac OS X och Linux Huvudfunktioner: "Skapar en virtuell krypterad disk i en fil och monterar den som en riktig disk. "Krypterar en hel partition eller lagringsenhet, till exempel USB-flashenhet eller hårddisk." Krypterar en partition eller enhet där Windows är installerat (autentisering före start). "Kryptering sker automatiskt, i realtid (on- the-fly) och transparent. "Ger två nivåer av trolig förneklighet, om en motståndare tvingar dig att avslöja lösenordet: 1) Dold volym (steganografi) och dolt operativsystem.2) Ingen TrueCrypt-volym kan identifieras (volymer kan inte skiljer sig från slumpmässiga data). "Krypteringsalgoritmer: AES-256, Serpent och Twofish. Driftsätt: XTS. Ytterligare information om programvarans funktioner finns i dokumentationen.

Steg 1: Truecrypt … Google det bara

Tja, antingen det eller gå hit. Klicka på nedladdningar och ladda ner din version, oavsett om det är för Mac os x eller Windows. Jag själv skulle inte rekommendera dig att ladda ner källkoden och ändra den, eftersom ett litet misstag kommer att göra att hela filen blir korrupt. Men jag är väl inte du?

Steg 2: Jo, ja. Nej Duh

Du måste också installera det i din dator, så installera det där som är bäst för dig. Efter det, kör det!

Steg 3: När du kör det …

När du kör det kommer det att ge dig en lista över virtuella enheter som du kan lägga in dina krypterade data i. Klicka på Skapa volym och guiden Truecrypt -volymskapande dyker upp. Välj det du är bekväm med, men jag kommer att rekommendera dig att inte välja en av de andra, eftersom du kanske inte vet vad du gör nu.

Steg 4: Nu.. Välj

Nästa steg är att välja var du vill spara filen eller mappen. Jag lade min på skrivbordet, för enkel åtkomst. Ändå kan du välja. Om du klickar på en fil raderas filens innehåll. Så var försiktig.

Steg 5: Ange volymstorlek och krypteringsalternativ

Fyll i dessa formulär. Bara för att berätta för dig, kan volymen för en FAT -fil inte vara mindre än 275 kb, och den minsta storleken för en NTFS -volym är 2829 kb. Standardbyten den sätts på är mb, så var noga med att ändra den om du behöver kb eller gb!

Steg 6: Ha ett bra lösenord

Gör det längsta möjliga lösenord du kan tänka dig att du kan komma ihåg, eftersom andra kan använda brutal krafthackning för att hacka in dessa filer. Mitt exempel på ett bra lösenord är MIT08songki1979park1116. Den här typen av alfanumeriska lösenord är ganska svåra att knäcka.

Steg 7: Nu, vinka din mus slumpmässigt över musmattan

Här väljer du om du vill ha en FAT -fil eller en NTFS -fil. Du kan också ställa in klusteralternativet, och om du vill att det ska vara dynamiskt. Nu kan du flytta musen så slumpmässigt som möjligt för att "öka filens kryptografiska styrka." Bara lura.

Steg 8: Dags att se resultaten

Nu, på mitt skrivbord, har jag en krypterad fil. Högerklicka nu, öppna med True crypt, tryck på välj fil och montera filen. Sedan kommer det att be dig om ditt lösenord, och det kommer att visa dig din fil. dubbelklicka på det, och sedan kan du läsa saker inuti! Jippie!

Rekommenderad:

Välj en titel och nyckelord för dina instruktioner: 6 steg (med bilder)

Välj en titel och nyckelord för din instruktör: Att välja rätt titel och nyckelord kan vara skillnaden mellan att lära sig att gå till förstasidan för Googles sökresultat eller att krascha och bränna sig i det fruktade landskapet för interneter. Även om sökord och titel inte är de enda

Anslut och eftermontera dina anslutna lösningar med Hologram Nova och Ubidots: 9 steg

Anslut och eftermontera dina anslutna lösningar med Hologram Nova och Ubidots: Använd ditt Hologram Nova för att eftermontera infrastruktur. Konfigurera Hologram Nova med en Raspberry Pi för att skicka (temperatur) data till Ubidots. I följande guide kommer Ubidots att visa hur du konfigurerar en Hologram Nova med en Raspberry Pi och visar en te

Kryptera din Gmail -e -post !: 6 steg (med bilder)

Kryptera din Gmail -e -post !: Om du vill vara säker på att din e -post inte kan läsas av andra än dig, måste den krypteras. Du skulle bli förvånad över att få veta vem som vill läsa ditt mejl. Jag var. Ett av de bästa krypteringssystemen kallas GPG -kryptering som är en öppen

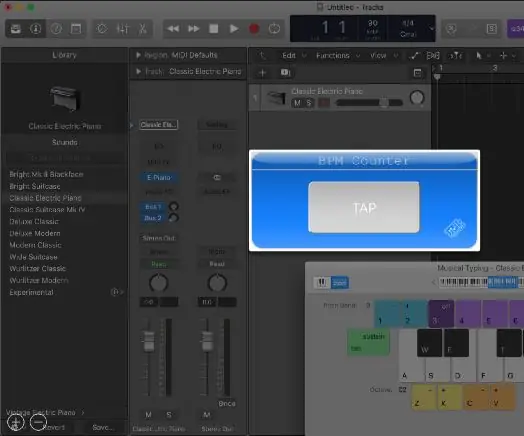

Gör dina egna widgets enkelt - Snabb BPM -räknare: 6 steg

Gör dina egna widgets enkelt - Snabb BPM -räknare: Webbappar är vanligt förekommande, men det gör inte webbappar som inte kräver internetåtkomst. I den här artikeln visar jag hur jag gjorde en BPM -räknare på en enkel HTML -sida i kombination med vaniljjavascript ( kolla här). Om den är nedladdad kan denna widget användas offline

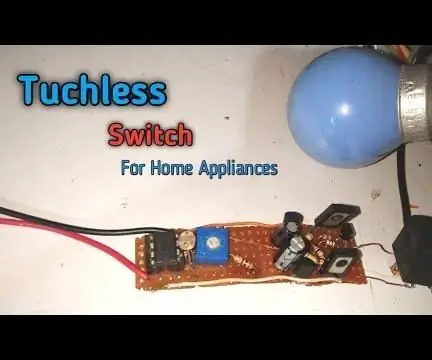

Tuchless switch för hushållsapparater -- Kontrollera dina hushållsapparater utan att ha någon strömbrytare: 4 steg

Tuchless switch för hushållsapparater || Styr dina hushållsapparater utan att ha någon strömbrytare: Detta är en tuchless -omkopplare för hushållsapparater. Du kan använda detta till alla offentliga platser så att det hjälper till att bekämpa alla virus. Kretsen baserad på mörk sensorkrets tillverkad av Op-Amp och LDR. Andra viktiga delen av denna krets SR-flip-flop med sekvenscell